¿Qué es VXLAN?

¿Qué es VXLAN?

La red de área local eXtensible virtual o VXLAN, es un estándar de tecnología de virtualización de redes del Grupo de trabajo de ingeniería de Internet (GTI-I). Permite que una sola red física sea compartida por varias organizaciones diferentes o "inquilinos" sin que un inquilino pueda ver el tráfico de red de cualquier otro.

De esta manera, las VXLAN son análogas a las unidades individuales en un edificio de apartamentos: cada apartamento es una vivienda privada separada dentro de una estructura común, así como cada VXLAN es un segmento de red privada y discreta dentro de una red física compartida.

Técnicamente, una VXLAN permite que una red física se segmente en hasta 16 millones de redes virtuales o lógicas. Funciona encapsulando los marcos Ethernet de capa 2 en un paquete del protocolo de datagramas de usuario (UDP) de capa 4 junto con un encabezado VXLAN. Cuando se combina con una red privada virtual Ethernet (EVPN), que transporta el tráfico Ethernet en redes virtualizadas mediante protocolos WAN, VXLAN permite que las redes de capa 2 se extiendan a través de una red IP de capa 3 o MPLS.

Ventajas clave

Debido a que las VXLAN están encapsuladas dentro de un paquete UDP, pueden ejecutarse en cualquier red capaz de transmitir paquetes UDP. El diseño físico y la distancia geográfica entre los nodos de la red subyacente no importan, siempre y cuando los datagramas UDP se envíen desde el terminal de túnel de VXLAN (VTEP) de encapsulación al VTEP de desencapsulación.

Cuando VXLAN se combina con EVPN, los operadores pueden crear redes virtuales a partir de puertos de red físicos en cualquier conmutador de red física que admita el estándar y sea parte de la misma red de capa 3. Por ejemplo, podría tomar un puerto del conmutador A, dos puertos del conmutador B y otro puerto del conmutador C y construir una red virtual que aparezca para todos los dispositivos conectados como una sola red física. Los dispositivos que participan en esta red virtual no podrían ver el tráfico en otras VXLAN o en la estructura de red subyacente.

Problemas que resuelve VXLAN

Así como la rápida adopción de la virtualización de servidores ha impulsado aumentos dramáticos en la agilidad y flexibilidad, las redes virtuales desacopladas de la infraestructura física son más fáciles, rápidas y asequibles de operar. Por ejemplo, permiten que varios inquilinos compartan una sola red física de forma segura, y esto facilita que los operadores de red puedan escalar sus infraestructuras de forma rápida y económica para satisfacer la creciente demanda. Las razones principales para segmentar las redes son la privacidad y la seguridad; evitar que un inquilino vea o acceda al tráfico que pertenece a otro inquilino.

Los operadores segmentan lógicamente sus redes de manera similar a la forma en que han implementado LAN virtuales (VLAN) tradicionales durante mucho tiempo; sin embargo, las VXLAN superan las limitaciones de escalado de VLAN de las siguientes maneras.

- Teóricamente, puede crear hasta 16 millones de VXLAN en un dominio administrativo, en comparación con el máximo de 4094 VLAN tradicionales. De esta manera, las VXLAN ofrecen la segmentación de red a la escala requerida por los proveedores de servicios y la nube para admitir un gran número de inquilinos.

- Las VXLAN le permiten crear segmentos de red que se extienden entre centros de datos. La segmentación tradicional de red basada en VLAN crea dominios de difusión, pero tan pronto como un paquete que contiene etiquetas de VLAN llega a un enrutador, toda esa información de VLAN se elimina. Esto significa que las VLAN solo viajan hasta donde puede llegar su red de capa 2 subyacente. Este es un problema para algunos casos de uso, como la migración de máquina virtual (VM), en la que generalmente se prefiere no cruzar los límites de capa 3. Por el contrario, la segmentación de red VXLAN encapsula el paquete original dentro de un paquete UDP. Esto permite que un segmento de red VXLAN se extienda hasta donde puede llegar la capa física enrutada de capa 3, siempre y cuando todos los conmutadores y enrutadores en la ruta admitan VXLAN, sin que las aplicaciones que se ejecutan en la red superpuesta virtual deban cruzar los límites de capa 3. En lo que respecta a los servidores conectados a la red, son parte de la misma red de capa 2, aunque los paquetes UDP subyacentes pueden haber transitado por uno o más enrutadores.

- La capacidad de proporcionar la segmentación de capa 2 sobre la parte superior de una red de capa 3 subyacente, combinada con el alto número de segmentos de red compatibles, permite que los servidores sean parte de la misma VXLAN, incluso si son remotos entre sí, mientras que permite a los administradores de red mantener pequeñas las redes de capa 2. Tener redes de capa 2 más pequeñas ayuda a evitar el desbordamiento de tabla MAC en los conmutadores.

Aplicaciones primarias de VXLAN

Los casos de uso de VXLAN de proveedores de servicios y proveedores de nube son sencillos: estos operadores tienen un gran número de inquilinos o clientes y hay múltiples razones legales, de privacidad y éticas por las que los proveedores deben separar el tráfico de red de un cliente del de otro.

En entornos empresariales, un inquilino puede ser un grupo de usuarios, departamento u otro conjunto de usuarios o dispositivos segmentados por red creados por razones de seguridad interna. Por ejemplo, los dispositivos de Internet de las cosas (IoT), como los sensores ambientales de centros de datos, son propensos a verse comprometidos, por lo que una práctica de seguridad sólida consiste en aislar el tráfico de red de IoT del tráfico de aplicaciones de red de producción.

Cómo funciona VXLAN

El protocolo de tunelización VXLAN encapsula los marcos Ethernet de capa 2 en paquetes UDP de capa 4, lo que le permite crear subredes de capa 2 virtualizadas que abarcan redes de capa física 3. Cada subred segmentada se identifica de forma única por un identificador de red VXLAN (VNI).

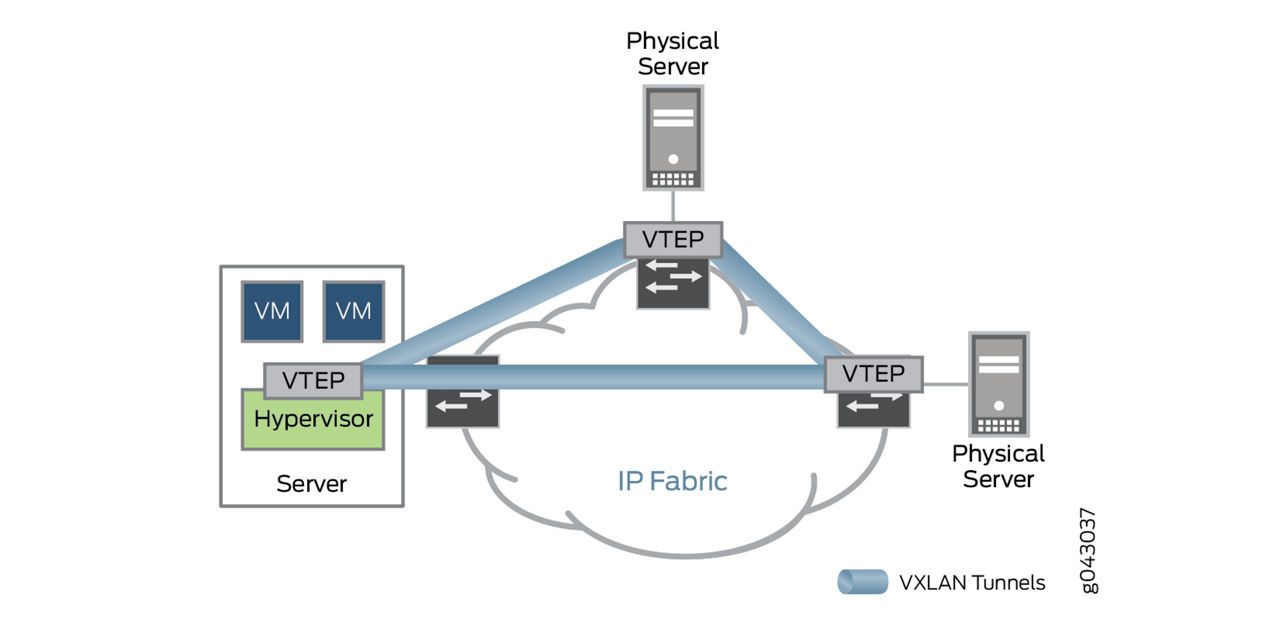

La entidad que realiza la encapsulación y la desencapsulación de paquetes se denomina terminal de túnel de VXLAN (VTEP). Un VTEP puede ser un dispositivo de red independiente, como un enrutador o conmutador físico, o un conmutador virtual implementado en un servidor. Los VTEP encapsulan los marcos Ethernet en paquetes VXLAN, que luego se envían al VTEP de destino a través de una IP u otra red de capa 3, donde se desencapsulan y se envían al servidor de destino.

Para admitir dispositivos que no pueden operar como VTEP por sí mismos, como servidores sin sistema, los VTEP de hardware, como conmutadores y enrutadores de Juniper seleccionados, pueden encapsular y desencapsular paquetes de datos. Además, los VTEP pueden residir en hosts de hipervisor, como máquinas virtuales basadas en kernel (KVM), para admitir directamente cargas de trabajo virtualizadas. Este tipo de VTEP se conoce como VTEP de software.

Los VTEP de hardware y software se muestran arriba.

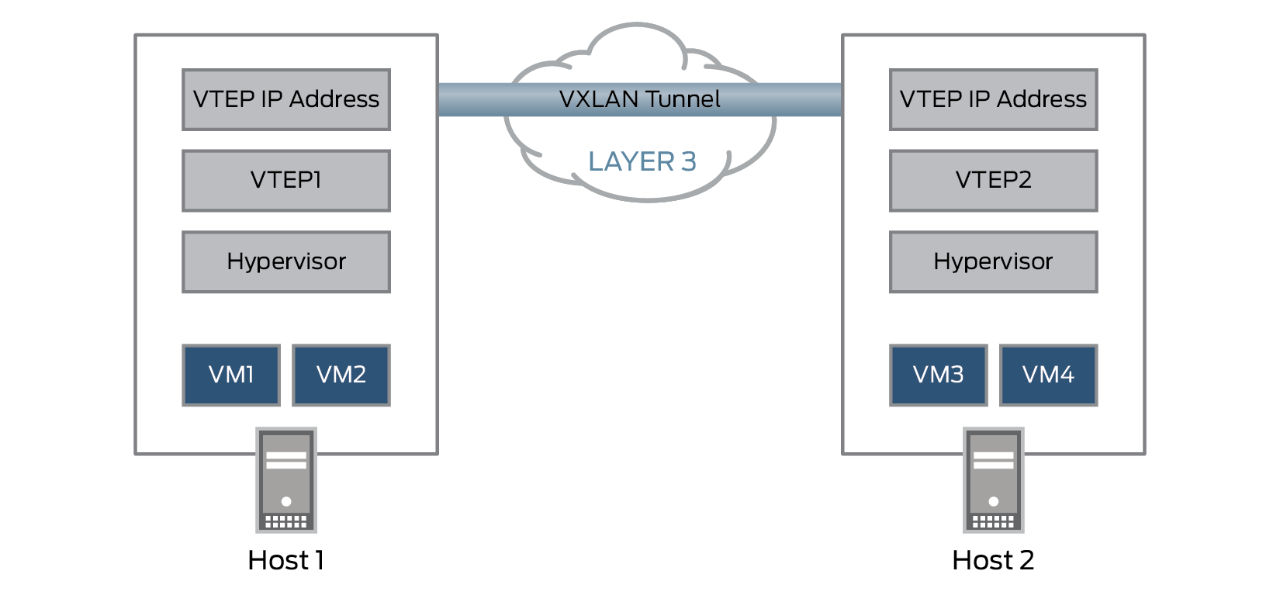

En la figura de arriba, cuando VTEP1 recibe un marco Ethernet de la máquina virtual 1 (VM1) dirigida a la máquina virtual 3 (VM3), utiliza la VNI y la MAC de destino para buscar en su tabla de reenvío el VTEP al que enviar el paquete. VTEP1 agrega un encabezado VXLAN que contiene el VNI al marco Ethernet, encapsula el marco en un paquete UDP de capa 3 y lo enruta a VTEP2 mediante la red de capa 3. VTEP2 desencapsula el marco Ethernet original y lo reenvía a VM3. VM1 y VM3 no pueden detectar el túnel de VXLAN y la red de capa 3 entre ellos.

Soluciones VXLAN de Juniper Networks

Los enrutadores serie MX, los conmutadores serie QFX y los conmutadores serie EX de Juniper Networks admiten EVPN-VXLAN y pueden actuar como puertas de enlace VTEP, encapsular/desencapsular paquetes VXLAN y enrutar entre diferentes VXLAN.

Preguntas frecuentes de VXLAN

¿Para qué se utiliza VXLAN?

Las VXLAN se usan para lograr la segmentación de red más allá de lo que pueden ofrecer las VLAN clásicas. Las VLAN clásicas ofrecen solo 4094 redes virtuales, mientras que las VXLAN ofrecen hasta 16 millones. La segmentación de red tiene dos usos principales: permitir que varios inquilinos compartan una sola red física sin ver el tráfico de otros y permitir la reutilización del espacio de direcciones IP. También es posible configurar segmentos de red con políticas de calidad de servicio (QoS) diferenciadas y acuerdos de nivel de servicio (SLA).

VXLAN se usa principalmente en centros de datos grandes, redes de proveedores de servicios y redes de operadores de nube donde el límite de red virtual de 4094 de VLAN clásicas es demasiado restrictivo. Dicho esto, a medida que VXLAN se vuelve compatible con procesadores de conmutador más y menos costosos, está comenzando a moverse fuera del centro de datos y a redes del campus.

¿VXLAN es un estándar?

El estándar VXLAN se creó en 2014 por el GTI-I y se especifica en RFC 7348.

¿VXLAN es un estándar de capa 3?

VXLAN a veces se considera un protocolo de capa 3 porque depende de una red de transporte IP (capa 3). A veces, también se considera un estándar de capa 4, porque encapsula los marcos Ethernet en UDP, lo que afecta a UDP de capa 4 por operación.

¿VXLAN reemplaza a VLAN?

Las VXLAN no reemplazan completamente a las VLAN; en algunas circunstancias, como centros de datos de proveedores de servicios grandes, se pueden usar ambos estándares. Las VXLAN se pueden usar para segmentar la red global del proveedor de servicios, aislando a cada cliente en su propia VXLAN mientras que permite a cada cliente crear VLAN privadas dentro de su VXLAN.

¿Cuál es la diferencia básica entre las tecnologías VXLAN, VLAN y QinQ?

VLAN, QinQ y VXLAN son estándares que se usan para segmentar lógicamente redes físicas en múltiples redes virtuales. Cada estándar, respectivamente, ofrece una mayor escalabilidad que el último. Las redes generalmente se segmentan por razones de seguridad y para admitir requisitos de QoS diferenciados, que generalmente son parte de SLA.

Las VLAN fueron las primeras en estandarizarse en 1998; QinQ se construyó en VLAN para expandir la cantidad de redes lógicas que se pueden crear. QinQ también permite que las VLAN empresariales o comerciales sean compatibles con servicios de WAN públicos. VXLAN ofrece la mayor extensibilidad y flexibilidad de las tres tecnologías.

Técnicamente, las diferencias en estas tecnologías radican en cómo etiquetan y encapsulan los marcos Ethernet antes de la transmisión a través de redes de comunicaciones.

¿Cuáles son las distinciones más técnicas entre VXLAN, VLAN y QinQ?

Comprender estas diferentes tecnologías de virtualización requiere una comprensión básica de cómo operan las redes Ethernet. Un marco Ethernet consiste en un encabezado con información de reenvío de datos, como las direcciones MAC e IP de origen y destino, y una carga útil que contiene los datos reales que se transmitirán. Para que estos marcos se envíen con éxito de una ubicación a otra, cada elemento de red involucrado en la cadena de comunicaciones, como tarjetas de interfaz de red, conmutadores y enrutadores, debe comprender los estándares Ethernet y de virtualización involucrados.

VLAN y QinQ extienden la longitud del encabezado de marco Ethernet básico, lo que requiere que todos los dispositivos de red (ambos puntos finales y todos los dispositivos intermedios) admitan los estándares. Por el contrario, VXLAN no extiende el encabezado del marco Ethernet, por lo que solo requiere soporte para el estándar en los dispositivos que sirven como VTEP.

El estándar VLAN creado en 1998 extiende los encabezados de marco Ethernet en 4 bytes, lo que permite que los marcos Ethernet se "etiqueten" como pertenecientes a una de hasta 4094 redes virtuales. QinQ extiende el estándar VLAN para permitir que se creen 4094 VLAN "privadas" en cada una de 4094 VLAN "públicas", o 16 millones de VLAN en total. Para hacer ese trabajo, también extiende el encabezado del marco Ethernet en 4 bytes.

Al igual que QinQ, el estándar VXLAN, creado en 2014, admite hasta 16 millones de redes virtuales. Si bien no extiende el encabezado del marco Ethernet, sí requiere un tamaño máximo de paquete IP, que extiende los paquetes IPv4 de 1518 bytes a 1554 bytes. Los paquetes VXLAN encapsulan el marco Ethernet original dentro de un paquete UDP. El nuevo paquete UDP contiene tanto el encabezado VXLAN como el marco Ethernet original completo dentro de su carga útil. UDP, que a menudo se usa para el tráfico sensible al retraso, es el protocolo de comunicaciones de capa 4 sin conexión en el paquete de protocolos de Internet núcleo que es una alternativa de menor latencia al TCP orientado a la conexión.

¿VXLAN, VLAN y QinQ suelen usarse juntos?

Hipotéticamente, puede usar VLAN tradicionales, VLAN QinQ y VXLAN, todo al mismo tiempo. Esto se debe a dónde existen los identificadores de red dentro del paquete de datos. Las VXLAN no cambian ni extienden el formato del paquete UDP en el que están encapsulados, ni cambian o extienden el marco Ethernet externo en el que se lleva ese paquete UDP. Eso se debe a que los paquetes VXLAN están contenidos dentro de la carga útil de un paquete UDP (no el encabezado). Incluyen un encabezado VXLAN y el marco Ethernet original completo que en última instancia se transmitiría. Los paquetes VXLAN-in-UDP, entonces, pueden tener marcos Ethernet externos que también contienen identificadores VLAN y QinQ.

En otras palabras, en un paquete VXLAN, hay tres lugares donde se pueden definir redes virtuales: el marco Ethernet externo, el encabezado VXLAN y el marco Ethernet interno, y cada uno de estos conjuntos de redes virtuales puede ser completamente distinto de los otros. Esto puede resultar en un paquete donde el marco Ethernet externo puede admitir 16 millones de redes virtuales, el encabezado VLXAN puede admitir 16 millones de redes virtuales adicionales y el marco Ethernet interno puede admitir otros 16 millones de redes virtuales.

Sin embargo, en la práctica de redes empresariales, las redes tienden a basarse o bien en VLAN o en VXLAN. Cuando las tecnologías se combinan, generalmente lo hacen los proveedores de servicios de red y nube que ofrecen a los clientes empresariales la capacidad de usar VLAN dentro de su propio VXLAN. Este escenario hace uso de VLAN en el marco Ethernet interno, así como las capacidades de red virtual del encabezado VXLAN, pero no hace uso de VLAN en el marco Ethernet externo.

¿VXLAN es mejor que VLAN?

VXLAN y VLAN, aunque son superficialmente similares, resuelven el mismo problema de diferentes maneras. Esto significa que se usan en diferentes circunstancias y que no son mutuamente excluyentes.

Hoy en día, casi todos los conmutadores vendidos puede admitir al menos VLAN básicas y, la mayoría, incluidos muchos conmutadores de consumo, puede admitir QinQ. El soporte EVPN-VXLAN se limita típicamente a conmutadores empresariales o de grado carrier más capaces.

VXLAN se considera una tecnología más eficiente. La razón es que solo los conmutadores que contienen VTEP llevan una carga de tabla de búsqueda adicional (LUT) en una red basada en VXLAN y solo necesitan hacerlo para las redes virtuales para las que tienen VTEP, no para toda la red. Esto contrasta con las redes basadas en VLAN, como QinQ, que admite los mismos 16 millones de redes virtuales potenciales que VXLAN, pero requiere que todos los conmutadores asuman la carga adicional.

¿Cuáles son los detalles técnicos de la eficiencia de VXLAN, en comparación con las VLAN QinQ?

Las VLAN QinQ requieren que cada dispositivo que puede interactuar con un paquete QinQ admita el encabezado Ethernet extendido. VXLAN requiere que cada dispositivo que puede interactuar con un paquete VXLAN admita el marco Ethernet más largo, pero requiere que solo aquellos dispositivos con VTEP admitan la desencapsulación y la lectura del encabezado VXLAN.

Debido a que tanto la VLAN clásica como su extensión QinQ simplemente agregan una etiqueta al encabezado del marco Ethernet, cada conmutador que ve un paquete VLAN o QinQ almacenará metadatos sobre cada paquete. Esto da como resultado LUT en rápida expansión, ya que cada conmutador necesita saber dónde está cada dispositivo en toda la red.

Debido a que las VXLAN encapsulan el marco Ethernet original, separan la red en una "capa base" y una "superposición". La capa subyacente es la red física que transmite los paquetes UDP en los que residen el encabezado VXLAN y el marco Ethernet original. La mayoría de los conmutadores físicos que transmiten estos paquetes UDP no necesitan almacenar información sobre el encabezado VXLAN o el marco Ethernet original: lo único que deben saber es dónde entregar el paquete UDP.

Cuando el paquete UDP llega a un conmutador con un VTEP relevante, el paquete UDP se desencapsula y el conmutador con el VTEP lee el encabezado VXLAN y la información del encabezado del marco Ethernet encapsulado, agregando esos datos a su LUT. Como resultado, solo los conmutadores que contienen VTEP llevan la carga LUT adicional de redes virtuales en una red basada en VXLAN y solo necesitan llevar esa carga para las redes virtuales para las que tienen VTEP, no para toda la red. Esto contrasta con las redes basadas en VLAN, donde todos los conmutadores tendrían que hacerlo.

Una red grande basada en VXLAN es, por lo tanto, mucho más eficiente desde el punto de vista del uso de recursos LUT que una red basada en VLAN o QinQ. Sin embargo, la red basada en VXLAN requiere conmutadores que admitan VTEP, algo que actualmente se restringe a conmutadores de gama alta.

¿Cuál es la diferencia entre VXLAN y EVPN?

Todos los tipos de LAN virtuales son un medio para segmentar redes físicas en redes virtuales privadas y múltiples. Ethernet VPN (EPVN) y VXLAN suelen usarse juntas, pero son técnicamente independientes y con diferentes objetivos.

Las VXLAN expanden el espacio de direcciones de capa 2 de aproximadamente 4000 a aproximadamente 16 millones para extender las redes Ethernet a redes IP más amplias, dividiendo la red física para que varios inquilinos puedan compartir sus recursos sin ver el tráfico de otros. EVPN permite la creación de redes virtuales que comprenden puertos de conmutador y otros recursos de diferentes dominios de equipos y red. EVPN es básicamente una forma de permitir que las computadoras que no están conectadas a la misma red física y pueden ser geográficamente remotas entre sí se comporten como si estuvieran conectadas al mismo conmutador físico, con todos los nodos que forman parte de ese EVPN recibiendo transmisiones de datos como si estuvieran conectadas a una red local tradicional de capa 2.

¿Por qué usaría VXLAN y EVPN juntos?

Cuando combina estas tecnologías en una EVPN-VXLAN, obtiene la máxima flexibilidad de configuración de red; la ubicación física de una computadora no tiene relación con la red a la que está conectada. Un solo conmutador de 32 puertos podría tener cada puerto exponiendo una VXLAN diferente, lo que significa que una computadora conectada a cualquier puerto no podría interactuar con otra computadora conectada a otro puerto en ese mismo conmutador sin un enrutador para proporcionar conectividad. EVPN, sin embargo, le permite construir redes Ethernet virtuales de tal manera que, con la configuración correcta, dos computadoras en ciudades diferentes puedan ser parte de la misma subred.

¿Qué soluciones VXLAN ofrece Juniper?

Juniper ofrece soporte VXLAN VTEP en varios de nuestros conmutadores y enrutadores, junto con opciones para configurar y administrar estructuras de centros de datos VXLAN y EVPN-VXLAN:

- Los dispositivos de redes seleccionados de Juniper, incluidos los conmutadores de la serie QFX, los conmutadores de la serie EX y los enrutadores universales de la serie MX, pueden servir como VTEP, reenviar paquetes UDP que contienen encabezados VXLAN y el marco Ethernet encapsulado porque no necesitan conocer el contenido de VXLAN.

- Las estructuras de centros de datos EVPN-VXLAN se pueden administrar manualmente a través de la CLI del sistema operativo de Junos, la API de Junos OS o el administrador de estructuras de centros de datos Juniper Apstra.

- Las estructuras de campus basadas en IA de Juniper, basadas en una superposición VXLAN con un plano de control EVPN, ofrecen una forma eficiente y escalable para construir e interconectar redes empresariales con consistencia.

- Los firewalls seleccionados de la serie SRX de Juniper admiten la inspección de seguridad de túneles VXLAN.